Casí todos los sistemas vienen ahora por defecto para que tomen su dirección IP por DHCP (es decir que se asigne dinámicamente a través de un servidor DHCP que puede ser un router, switch o algún servidor dedicado a esto). Para configurar cualquier interfaz para DHCP debemos modificar el archivo /etc/network/interfaces ejecutando el siguiente comando

sudo gedit /etc/network/interfaces

En el archivo debemos colocar las siguientes líneas (en este ejemplo utilizamos eth0 puede ser cualquiera de las interfaces y tantas como quieras)

# Utilizar DHCP para la interfaz eth0

auto eth0

iface eth0 inet dhcp

Guardamos el archivo y ejecutamos:

sudo /etc/init.d/networking restart

lunes, 12 de diciembre de 2016

viernes, 9 de diciembre de 2016

programa OpenProj

OpenProj es un software de administración de proyectos que utilizaremos en este curso. En este vídeo podemos ver un tutorial de este programa.

jueves, 24 de noviembre de 2016

miércoles, 23 de noviembre de 2016

domingo, 20 de noviembre de 2016

jueves, 17 de noviembre de 2016

5.1 La nómina y como se elabora

La nómina

En una empresa, la nomina es la suma de todos los registros financieros de los sueldos de los empleados, incluyendo los salarios, las bonificaciones y las deducciones. En la contabilidad, la nómina se refiere a la cantidad pagada a los empleados por los servicios que prestaron durante un cierto período de tiempo. La nómina tiene un papel importante en una sociedad por varias razones.Desde un punto de vista contable, la nómina es crucial porque los impuestos sobre la nómina y la propia nómina, afectan considerablemente el ingreso neto de la mayoría de las empresas, y están sujetos a las leyes y reglamentos (por ejemplo, en la nómina en EE.UU. está sujeta a las regulaciones federales y estatales). Partiendo de la ética desde el punto de vista empresarial, es fundamental que los empleados respondan con cuestionamientos a errores en la nómina e irregularidades. La buena moral de los empleados requiere una nómina a pagar a tiempo y con precisión. La misión principal del departamento que se ocupa de la liquidación de la nómina, es asegurar que a todos los empleados se les pague puntualmente y en forma, con las retenciones y deducciones correctas, asegurando que las retenciones y deducciones sean remitidas en tiempo y forma. Esto incluye el pago puntual de sueldos, retenciones de impuestos, y deducciones.

Fuente: https://es.wikipedia.org/wiki/N%C3%B3mina

El único momento donde cada empleado vuelve a sus nóminas anteriores, es cuando se realiza la apertura del plazo para confirmar el borrador de la declaración de la renta, para verificar cuáles fueron sus ganancias salariales durante el ejercicio fiscal y lo que Hacienda le retuvo durante este periodo.

Las empresas están obligadas a informar, a cada empleado, sobre los conceptos que componen su salario. Esto se realiza por medio de la nómina, que es el sistema contable de la empresa para mantener un registro con el salario, deducciones y otros cargos, como así también el rendimiento que genera cada uno de sus empleados. Las nóminas deben ser adaptadas, por ley, a la normativa vigente del Ministerio de Trabajo y Asuntos Sociales.

¿Cuáles son las partes de una nómina?

Generalmente los empleados se limitan a controlar, de su nómina solamente el importe que le ingresara en sus cuentas. Aunque, es de suma importancia conocer y evaluar cada uno de los conceptos que se incluyen en cada una, para que se respete el contrato laboral que se ha firmado.El único momento donde cada empleado vuelve a sus nóminas anteriores, es cuando se realiza la apertura del plazo para confirmar el borrador de la declaración de la renta, para verificar cuáles fueron sus ganancias salariales durante el ejercicio fiscal y lo que Hacienda le retuvo durante este periodo.

Las empresas están obligadas a informar, a cada empleado, sobre los conceptos que componen su salario. Esto se realiza por medio de la nómina, que es el sistema contable de la empresa para mantener un registro con el salario, deducciones y otros cargos, como así también el rendimiento que genera cada uno de sus empleados. Las nóminas deben ser adaptadas, por ley, a la normativa vigente del Ministerio de Trabajo y Asuntos Sociales.

1. Datos informativos: empresa y trabajador

En primer lugar, aparecen datos informativos de la empresa y el trabajador. Cada nómina debe incluir el nombre y domicilio de la compañía, como así también el CIF (número de identificación fiscal) y el número de la inscripción de la Seguridad Social. Después, le siguen los datos del empleado como nombre y apellido, número de seguridad social, categoría laboral, puesto de trabajo o profesión y antigüedad en la empresa.

Luego, le sigue el periodo de liquidación que refleja la nómina y generalmente es un mes calendario, por ejemplo mayo de 2013. También, debe incluir la cantidad de días cotizados por el trabajador.

2. Devengo y salario bruto

Es en esta parte donde el empresario refleja el devengo o salario bruto, para incorporar después las deducciones y retenciones (tercer bloque de la nómina). Tenemos dos clases de devengo, los que cotizan a la Seguridad Social y los que están sujetos a retenciones, como las percepciones no salariales que están excluidos de cotización.

Se deben incluir ambos tipos de devengo, y todos los conceptos por los que se retribuye al trabajador. El primero de ellos ha de figurar el salario base, es decir el sueldo sin aumentos de primas o antigüedad y sin las deducciones fiscales (lo que sirve como base de cotización para el paro). A esto hay que sumar los diferentes complementos salariales:

- de carácter personales: antigüedad, rango, formación… del trabajador

- por el puesto de trabajo: peligrosidad, horario, responsabilidad…

- por calidad o cantidad de trabajo: incentivos por objetivos, puntualidad, horas extraordinarias…

- de vencimiento periódico superior a un mes: pagas extraordinarias, participación en beneficio, complemento de residencia, en especie (cualquier retribución no dineraria)…

Desde el pasado 1 de enero de 2014, también están sujetas a cotización y son percepciones no salariales las dietas de viaje, gastos de transporte, indemnizaciones por traslado, bajas laborales e indemnizaciones.

Siempre debe aparecer en una primera sección los datos que corresponden al salario neto. Es decir, el salario base, que es el salario sin primas, ni antigüedad y sin las deducciones fiscales.

Después le siguen los complementos que conformaran la totalidad del salario y sobre el cual se realizaran la retenciones. La mayoría de nóminas tienen los mismos conceptos, aunque esto depende de cada compañía. En la actualidad, muchas empresas han decidido eliminar las pagas extraordinarias y reducir sus pagos a doce (uno al mes). En este caso, en la nómina aparecerá el Prorrateo de la Paga Extraordinaria, generalmente se indica como PP Paga Extra.

Luego aparece lo que se denomina complementos salariales que dependen de cada empresa y del puesto donde el empleado se desarrolle. También, puede incluir los conceptos propios de cada puesto de trabajo como la nocturnidad o la disponibilidad, las horas extras o los incentivos por objetivos cumplidos. Como también el pago de vivienda o guardería. En caso de que estos importes sean incluidos correctamente en la nómina serán cotizados a la Seguridad Social.

En tercer lugar, dentro de los devengos, el dinero que percibirá el trabajado, se incluyen conceptos que no cotizan en la seguridad social. Algunos de ellos son: los gatos de transporte, dietas de viajes, bonificaciones de distancia, entre otros.

Datos finales

Para finalizar, suelen figurar los totales de las cifras de remuneración, el prorrateo de las pagas extraordinarias, horas extraordinarias por fuerza mayor (BH Fuerza), resto de horas extraordinarias, base que cotiza al IRPF y la base de cotización de contingencias profesionales (BCP para casos de enfermedad o baja laboral). Además, debe figurar el líquido que recibirá el trabajador, es decir el total devengado y el total a deducir.

Antes los empleados estaban obligados a firmar la nómina que recibía cada mes, algo que en la actualidad no sucede en la mayoría de las empresas. Esto se debe a que gran cantidad de los abonos se realzan por medio de transferencia bancaria, con lo cual la firma ya no es completa necesaria. Debido a que el comprobante de abono de la entidad bancaria lo sustituye.

3. Retenciones y deducciones

Aquí partimos del sueldo bruto y vamos rentando las retención y deducciones por diferentes motivos hasta dar con el salario neto. Por un lado, tenemos una serie de deducciones legales básicas y otras que puede hacer el propio empresario, como el plan de pensiones de la empresa. Las más conocidas, la retención de IRPF cuyo mínimo se establece en función del rango salarial del empleado en función de unas tablas que anualmente actualiza el Gobierno.

Las retenciones de IRPF 2016, son las que han empezado a contar en las nóminas desde el pasado 1 de enero. Estas retenciones son un adelanto de dinero que se da a Hacienda, y en base al cual luego nos tocará pagar o recibir de Hacienda. Esta retención se calcula en base a:

- Salario, con tablas de retenciones de IRPF 2016. Válidas para 2015 y 2016.

- Situación personal y familiar. Las tablas de retenciones del mínimo personal y familiar de la renta.

- Tipo de contrato. Indefinido, a tiempo parcial, de corta duración, etc. Las retenciones cambian.

Fuente de esta información: http://www.finanzzas.com/estructura-y-partes-de-una-nomina

En esta fuente encontrarás ejercicios de nómina resueltas: http://folsusana.blogspot.com.es/2014/11/ejercicios-de-nominas-resueltos.html

Videos de como elaborar y calcular nóminas

Elaboración de nóminas con Excel

Como calcular una nómina

viernes, 11 de noviembre de 2016

Tarea 2.2

- ¿Qué es un CPD? ¿Es lo mismo que un Data Center?.

Un CPD (centro de proceso de datos) consiste en uno o varios locales , una planta o un edificio completo que alberga el sistema principal de redes, ordenadores y recursos asociados para procesar toda la información de una empresa u organismo.

Otros nombres que se dan a un centro de proceso de datos son centro son centro de cálculo y en inglés data center (término utilizado cada vez mas en España), por lo que CPD y data center es lo mismo.

El objetivo principal de un CPD es proteger la integridad, confidencialidad y disponibilidad de la información.

- Vídeo explicativo sobre el CPD de Google:

Tarea 2.1 La seguridad en el entorno físico.

2. La seguridad en el entorno físico

Se entiende por entorno físico la sala, conjunto de salas o edificio en el que se encuentran los equipos informáticos, el sistema de red y los periféricos.

El edificio cuenta con una instalación que un técnico montador o instalador de sistemas informáticos debe conocer, para verificar que cumple con las normas de seguridad y, en su caso, solicitar la reparación con el fin de evitar posibles riesgos futuros sobre el hardware, el software y la información.

No sirve de nada la aplicación de medidas de nivel lógico cuando se descuida la seguridad de las instalaciones físicas.

2.1 Acceso de personas al recinto.

El espacio donde se encuentra el hardware debe contar con diferentes restricciones de acceso a personas, es obvio que el área o las habitaciones en las que se encuentre los servidores tendrán la máxima protección.

El control de acceso a personas se puede realizar con sistemas muy diversos. Hay compañías que ocupan edificios completos con el sistema informático distribuido por plantas y que usan uniformes de diferente color para el personal que puede tener acceso a cada planta. pero también puede hacerse mediante tarjetas magnéticas que permiten el acceso a una o varias zonas determinadas, vídeo vigilancia, tele vigilancia, vigilantes jurados, biometría.

Cartel de aviso de zona vigilada por video.

Alarma contra intrusos.

En todo momento debemos tener claro que el fin primordial de la protección tanto física como lógica se un sistema de información son los datos. La entrada de intrusos en un espacio protegido es muy probable, por lo tanto, es importante la instalación de alarmas para detectar la presencia de personas no autorizadas en las áreas significativas.

Un sistema de alarma consta de:

jueves, 3 de noviembre de 2016

Cable Tester SC8108

Cable Tester SC8108

Descripción analizador de cables de red SC8108.

Comprobador de cables con visor LCD que muestra los resultados obtenidos de forma clara y completa. En el menú principal aparecen las siguientes 4 funciones:

1. WireMap : Obtiene la continuidad para cada uno de los hilos del cable y el pin-out de los mismos. El resultado obtenido es un pin-out gráfico en pantalla de pin-A a pin-B o error para cada uno de los pins. Tambien muestra aquellos casos de cruce entre dos o más hilos.

2. Pair&Length : Función que permite calcular la longitud de un cable. Dispone de tecnología TDR (Time Domain Reflectometer) que mide la distancia del cable y la distancia a un posible error si lo hubiere. De esta forma se puede reparar cables estropeados ya instalados y sin tener que volver a instalar todo un cable nuevo. Funciona a nivel de pares.

3. Coax/Tel : Para comprobación de cables telefónicos y coaxiales. Comprueba la continuidad del mismo.

4. SetUp : Configuracióm y calibración del Network Cable Tester.

El comprobador dispone de dos conectores RJ45 Hembra (Main y Loopback) para comprobar cables no instalados (latiguillos). Además se suministra un terminador que emite señales acústicas para la comprobación de cables ya instalados. Dispone además de 4 botones de control. Funciona con 4 pilas de tipo 1.5V AA. Comprobador de prestaciones profesionales a un precio muy asequible.

Algunos videos que muestran el funcionamiento del cable tester SC8108

Tarea 1.4 Enviar mensaje cifrado

En esta entrada vamos a utilizar un método para cifrar el contenido de un mensaje que queramos enviar. Una vez cifrado copiamos el texto cifrado y le enviamos un email al compañero pegando ese texto cifrado. El compañero deberá seleccionar el texto cifrado y usando el mismo programa descifrarlo.

Usaremos esta página para cifrar el texto: https://cifraronline.com/descifrar-aes

Nota: Recuerda que tienes que usar las mismas propiedades al cifrar que al descifrar.

Usaremos esta página para cifrar el texto: https://cifraronline.com/descifrar-aes

Para poder cifrar y descifrar el texto también le tenemos que poner las mismas propiedades. Para eso una vez en la pagina donde vamos a cifrar el texto nos vamos donde pone opciones avanzadas y pulsamos.

Las propiedades que le vamos a poner son:

- Algoritmo: AES

- Modo: ECB

- Hash: MD5

En este caso las propiedades que vamos a usar vienen puestas ya por defecto, así que lo quedaríamos como está.

Una vez ya en la pagina de cifrado y habiendo puesto las propiedades necesarias empezamos con el cifrado del texto.

Escribimos el texto que queramos enviar.

Una vez escrito le ponemos la clave de cifrado, que en este caso vamos a poner "123456".

Una vez escrito el texto y puesta la clave de cifrado le damos a "Cifrar" y así es como nos quedaría.

Bien, una vez hecho todo esto lo siguiente que deberíamos de hacer sería copiar el texto cifrado y enviárselo a la persona que tu quieras enviarle dicho mensaje, pegas el texto por donde quieras mandarle el mensaje y lo envias.

A la persona que le envíes el mensaje cifrado le llegará esto. Ahora para descifrarlo copiamos el texto que nos ha llegado y nos vamos a la misma página donde fue cifrado.

Una vez ahí copiamos el texto, pondríamos la clave de cifrado de texto que puso tu amigo y le daríamos a "Descifrar".

Y como vemos, ahí esta el mensaje cifrado que enviamos.

martes, 18 de octubre de 2016

Tarea 1.1 Buscar información sobre vulnerabilidades y ataques informáticos.

Vulnerabilidades de un sistema informático:

En un sistema informático lo que queremos proteger son sus activos, es decir, los recursos que forman parte del sistema y que podemos agrupar en:

-Hardware: elementos físicos del sistema informático, tales como procesadores, electrónica y cableado de red, medios de almacenamiento (cabinas, discos, cintas, DVDs,...).

-Software: elementos ló́gicos o programas que se ejecutan sobre el hardware, tanto si es el propio sistema operativo como las aplicaciones.

-Datos: comprenden la información lógica que procesa el software haciendo uso del hardware. En general serán informaciones estructuradas en bases de datos o paquetes de información que viajan por la red.

-Otros: fungibles, personas, infraestructuras,.. aquellos que se 'usan y gastan' como puede ser la tinta y papel en las impresoras, los soportes tipo DVD o incluso cintas si las copias se hacen en ese medio, etc.

De ellos los mas críticos son los datos, el hardware y el software. Es decir, los datos que están almacenados en el hardware y que son procesados por las aplicaciones software.

Incluso de todos ellos, el activo mas crítico son los datos. El resto se puede reponer con facilidad y los datos ... sabemos que dependen de que la empresa tenga una buena política de copias de seguridad y sea capaz de reponerlos en el estado mas próximo al momento en que se produjo la pérdida. Esto puede suponer para la empresa, por ejemplo, la dificultad o imposibilidad de reponer dichos datos con lo que conllevaría de pérdida de tiempo y dinero.

Una vulnerabilidad es una debilidad del sistema informático que puede ser utilizada para causar un daño. Las debilidades pueden aparecer en cualquiera de los elementos de una computadora, tanto en el hardware, el sistema operativo, cómo en el software.

Como ejemplo de vulnerabilidad podemos comentar el siguiente. En su casa hay una computadora conectada a Internet, dónde además tiene configurada una cuenta de correo electrónico a través de la que recibe mensajes diariamente. También tiene instalado un antivirus que es capaz de chequear los mensajes electrónicos, incluidos los archivos que están adjuntos. Pero el antivirus lo instalo cuándo compró el equipo hace más de un año y no lo ha vuelto a actualizar. En esté caso su equipo es vulnerable a los virus más recientes que puedan llegar mediante su correo electrónico, ya que el antivirus no está actualizado y no sabe que éstos nuevos virus existen.

lunes, 17 de octubre de 2016

Tarea 1.6 Desde cisco packet tracert cambiar el adaptador de red y la velocidad con la siguiente configuración: Ancho de Banda: 10 Mbps / Duplex: Half Duplex

En la entrada de hoy vamos a cambiarle la velocidad a un adaptador de red al igual que hicimos en la entrada anterior con windows 7, pero esta vez lo haremos desde el programa cisco packet tracert utilizando un servidor, un pc y un portatil.

Lo primero que tenemos que hacer es apagar el dispositivo si vamos a realizar cambios. Clickamos en ese círculo que esta señalado en la imagen y ahí lo apagaríamos.

Queremos cambiar el adaptador que esta marcado de rojo por el que esta de naranja (que es el inalambrico). lo que trendíamos que hacer es pinchar en el adaptador que esta puesto en el pc y arrastrarlo hacia fuera (hacia donde esta el inalambrico) y ya lo habríamos quitado. Y ahora para agregarle el inalambrico pinchamos en el y lo arrastramos hacia donde estaba el antiguo adaptador.

Como veis ya tendríamos el adaptador cambiado. Volveríamos a encender el pc clickando en el botón donde lo apagamos y listo.

Nos metemos en el programa cisco packet tracert, una vez allí seleccionamos "dispositivos finales" y arrastramos hacia la pantalla los tres que están marcados por la linea rojo, que serian el pc, el portatil y el servidor.

Como veis ya tenemos los tres en la imagen preparados para trabajar con ellos. Ahora seleccionamos en uno de ellos para configurarlo, vamos a pinchar mismo en el servidor.

Nos saldría esta pantalla, pues bien de ahí nos iríamos a configuración.

Una vez en configuración nos vamos hasta "FastEthernet" (que esta marcado de rojo en la imagen) y ahí es donde cambiaremos la velocidad.

Quitamos el automático y pinchamos en "10Mbps y half duplex" que es la velocidad que le queremos poner en este ejercicio.

Para los los demás aparatos habría que seguir el mismo procedimiento.

Si quisiéramos cambiarle el adaptador de red por uno inalambrico esto es lo que deberíamos de hacer:

Pinchamos en uno de los aparatos que tengamos (en este caso lo estamos haciendo con el pc de mesa) y ahí es donde vamos a cambiar el adaptador por uno inalambrico

Queremos cambiar el adaptador que esta marcado de rojo por el que esta de naranja (que es el inalambrico). lo que trendíamos que hacer es pinchar en el adaptador que esta puesto en el pc y arrastrarlo hacia fuera (hacia donde esta el inalambrico) y ya lo habríamos quitado. Y ahora para agregarle el inalambrico pinchamos en el y lo arrastramos hacia donde estaba el antiguo adaptador.

Como veis ya tendríamos el adaptador cambiado. Volveríamos a encender el pc clickando en el botón donde lo apagamos y listo.

Tarea 1.5 Cambiar en tu máquina virtual windows 7 la velocidad del adaptador de red y ponerlo a la menor velocidad de trasmisión Halfduplex 10Mbps

Vamos a cambiar en nuestra máquina virtual la velocidad de trasmisión en el adaptador de red. en este caso lo vamos a hacer con nuestro windows 7.

Estamos en la pantalla de inicio de nuestro pc con windows 7.

Bien, una vez ahí nos a "Equipo", clickamos botón derecho de nuestro ratón y nos vamos a "propiedades".

El siguiente paso sería irnos a donde pone "administrador de dispositivo".

viernes, 14 de octubre de 2016

Tarea 1.2 Compartir ficheros con dos sistemas operativos

Vamos a compartir un fichero en nuestra máquina virtual con los sistemas operativos windows 95 y windows 98 utilizando el protocolo de Microsoft NetBEUIi. Tenemos en nuestra maquina virtual los dos sistemas operativos con los que vamos a trabajar.

Bien, al igual que hicimos en la entrada anterior de este blog, compartir una carpeta de un windows 95 a otro, ahora lo vamos a hacer de windows 95 (el que hacia de servidor) a un windows 98.

Lo primero que tenemos que hacer es identificar a nuestro pc con windows 98.

jueves, 13 de octubre de 2016

Tarea 1.4 Red Microsoft W95 con NetBEUi

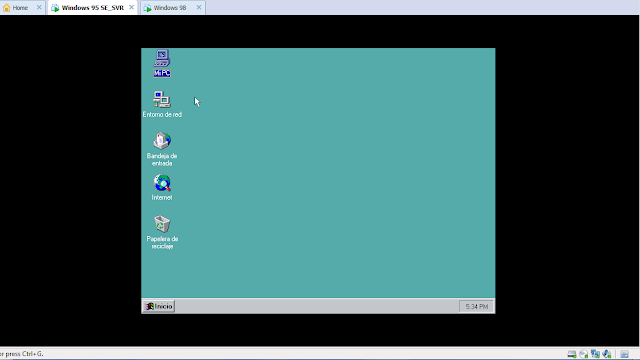

Vamos a crear en nuestra maquina virtual (VMware Workstation) una red de ordenadores con windows 95 que estén conectados por red con el protocolo netBEUI y veremos como se pueden intercambiar datos entre ellos. Tendremos 2 ordenadores, uno que hará de cliente y otro de servidor. Lo primero, vamos a identificar a cada ordenador y a agregarle el protocolo NetBEUI. Empezamos mismo por el de cliente:

Estamos en la pantalla de inicio y nos iríamos a entorno de red como vemos en la imagen. clickamos en el botón derecho de nuestro ratón y nos iríamos a propiedades.

Como veis nos saldría esta imagen y vemos que ya tenemos instalados nuestro elemento de red NetBEUI. Si no estuviera simplemente le tendríamos que dar a agregar y buscar el elemento de red que quisiéramos añadir (como vimos en la anterior entrada de este blog con windows 98). Bien, ahora nos iríamos a identificación.

Identificamos nuestro pc:

Nombre: SMR1_CLI

Grupo de Trabajo: SMR1

Descripción: Equipo cliente

Le damos a aceptar y ya quedaría identificado.

Ahora vamos a hacer lo mismo con nuestro Pc servidor.

Entorno de red, botón derecho de nuestro ratón y propiedades.

Ya tenemos el protocolo NetBEUI como antes, pues nos vamos a identificacón.

Y lo identificamos:

Nombre: SMR1_Server

Grupo de Trabajo: SMR1

Descripción: Equipo servidor.

Nota: para que los dos ordenadores se puedan comunicar deben de tener el mismo nombre en el grupo de trabajo, a parte de tener el protocolo NetBEUI al igual que tener activado: compartir impresoras y archivos.

Nota: para que los dos ordenadores se puedan comunicar deben de tener el mismo nombre en el grupo de trabajo, a parte de tener el protocolo NetBEUI al igual que tener activado: compartir impresoras y archivos.

Bien, ahora desde el ordenador del servidor vamos a crear una carpeta y la compartiremos con nuestro pc cliente.

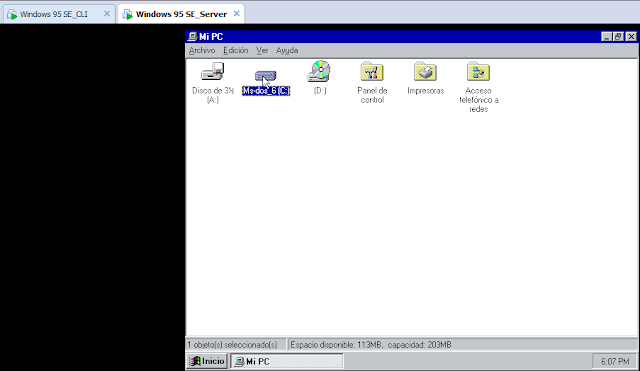

Estamos en el pc del servidor, pues bien, en la pantalla de inicio nos iríamos a " Mi Pc".

Después pinchamos en nuestro disco (C), como bien sale en la imagen.

Ahí crearemos una nueva carpeta y le vamos a poner de nombre "carpeta compartida".

Después nos iremos con nuestro ratón a la carpeta compartida y clickaremos en el botón derecho y nos iremos a "propiedades".

Esta es la imagen que nos saldría a continuación. Nos vamos a compartir.

Una vez aquí le daríamos a "compartido como" y le pondremos el nombre al recurso que vamos a compartir. Luego en "comentario" ponemos SMR1. A continuación en "tipo de acceso" pincharíamos en total y por último pondremos una contraseña para esta carpeta compartida. y seguido le damos a aceptar.

Confirmamos contraseñan y aceptar.

Como veis aparece una especie de mano debajo de la carpeta, que quiere decir que ya esta compartida.

Luego nos meteríamos en la carpeta y creamos un archivo (en este caso hemos creado un documento de texto). Bien, una vez hecho esto nos vamos a nuestro ordenador cliente para comprobar si esta nuestra carpeta compartida ahí.

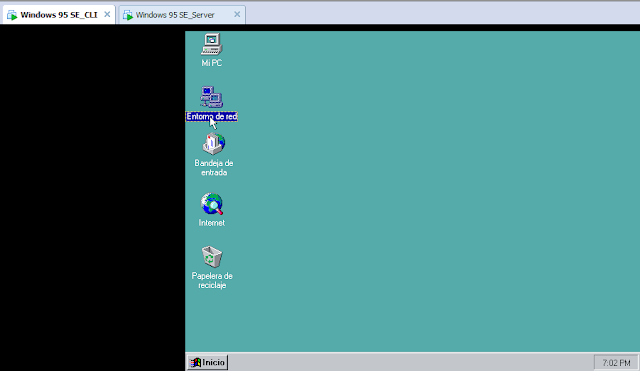

Una vez en nuestro Pc cliente nos vamos a "entorno de red" y clickamos.

Como veis nos sale "Smr1_server" que es el nombre de nuestro Pc servidor. Pinchamos ahí.

Como veis nos sale "Smr1_server" que es el nombre de nuestro Pc servidor. Pinchamos ahí.

miércoles, 12 de octubre de 2016

Tarea 1.3 Instalar protocolos en Windows 98 Segunda Edición

Como instalar protocólos en windows 98 segunda edición:

Esta es la pantalla de inicio de nuestro pc con windows 98

Una vez allí nos vamos a donde pone entorno de red, como bien aparece en la imagen. Clickamos en el boton derecho de nuestro ratón y nos iríamos a donde pone "propiadades".

Tarea 2 FOL

Actividad 1

Actividad 2

- Perosonalísima: La prestación debe ser llevada a cabo por el trabajador, y no puede ser realizada por otra persona en su nombre.

- Por cuenta ajena : El fruto del trabajo no es del trabajador sino del empresario, por cuya cuenta trabaja.

- Renumerada: El trabajador debe ser retribuido por el trabajo desarrollado, es decir, recibe un salario por su trabajo.

- Voluntaria: El trabajador firma el contrato libremente. Hay que destacar que los trabajos forzosos están prohibidos por la Constitución española

- Dependiente: El trabajador está sometido a las órdenes del empresario, que es el que organiza y dirige la actividad laboral. Si el empleado no obedece, puede ser sancionado por el empresario.

Tarea 1 FOL

Actividad 1

Actividad 2

El derecho laboral aparece en el siglo XIX debido a los problemas económicos y sociales que surgen a partir de la Revolución Industrial (jornadas laborales de 18 horas, ausencia de descanso semanal...).

Durante la Revolución Industrial y ante el masivo éxodo que se produjo del campo a la ciudad, aumentó la mano de obra dispuesta a trabajar en las industrias, de manera que el empresario utilizó tal coyuntura para explotar a los trabajadores, exigiéndoles muchas horas de trabajo al día, pagándoles un salario que apenas les llegaba para satisfacer sus necesidades mínimas, sometiendo a los trabajadores a condiciones infrahumanas. Todo esto hizo que el trabajador, la clase obrera, consciente de su situación, se manifestara y comenzara a exigir más derechos.

Este vídeo nos explica como era la vida de los trabajadores cuando comenzó la revolución industrial, unos condiciones pésimas para el trabajador. La creación de los sindicatos, para apoyar y mejorar las condiciones del trabajador y el gran avance y los grandes derechos y obligaciones que han ido consiguiendo con el paso del tiempo

Este vídeo cuenta la aparición del derecho laboral a raíz de la revolución industrial. Los trabajadores se marchan del campo a la ciudad en busca de la industria. Las maquinas empiezan a quitar puesto a los trabajadores. Se crea el movimiento ludista que se oponían a todo tipo de máquinas. Y la creación y evolución de los sindicatos para luchar por los derechos y las libertades de los trabajadores.

martes, 11 de octubre de 2016

Adaptador de red 4

Algunas características sobre este adaptador:

-General Description:

The Realtek RTL8192CU-GR is a highly integrated single-chip MIMO (Multiple In, Multiple Out) Wireless LAN (WLAN) USB 2.0 network interface controller complying with the 802.11n specification. It combines a MAC, a 2T2R capable baseband, and RF in a single chip. The RTL8192CU provides a complete solution for a high throughput performance wireless client.

The RTL8192CU baseband implements Multiple Input, Multiple Output (MIMO) Orthogonal Frequency Division Multiplexing (OFDM) with 2 transmit and 2 receive paths (2T2R) and is compatible with the IEEE 802.11n specification. Features include two spatial streams transmission, short Guard Interval (GI) of 400ns, spatial spreading, and transmission over 20MHz and 40MHz bandwidth. The RTL8192CU provides a spatial stream Space-Time Block Code (STBC) to extend the range of transmission. At the receiver, extended range and good minimum sensitivity is achieved by having receiver diversity up to two antennas. As the recipient, the RTL8192CU also supports explicit sounding packet feedback that helps senders with beamforming capability. With two independent RF blocks, the RTL8192CU can perform fast roaming without link interruption...

Mas en este enlace: http://www.realtek.com.tw/products/productsView.aspx?Langid=1&PFid=48&Level=5&Conn=4&ProdID=277

The Realtek RTL8192CU-GR is a highly integrated single-chip MIMO (Multiple In, Multiple Out) Wireless LAN (WLAN) USB 2.0 network interface controller complying with the 802.11n specification. It combines a MAC, a 2T2R capable baseband, and RF in a single chip. The RTL8192CU provides a complete solution for a high throughput performance wireless client.

The RTL8192CU baseband implements Multiple Input, Multiple Output (MIMO) Orthogonal Frequency Division Multiplexing (OFDM) with 2 transmit and 2 receive paths (2T2R) and is compatible with the IEEE 802.11n specification. Features include two spatial streams transmission, short Guard Interval (GI) of 400ns, spatial spreading, and transmission over 20MHz and 40MHz bandwidth. The RTL8192CU provides a spatial stream Space-Time Block Code (STBC) to extend the range of transmission. At the receiver, extended range and good minimum sensitivity is achieved by having receiver diversity up to two antennas. As the recipient, the RTL8192CU also supports explicit sounding packet feedback that helps senders with beamforming capability. With two independent RF blocks, the RTL8192CU can perform fast roaming without link interruption...

Mas en este enlace: http://www.realtek.com.tw/products/productsView.aspx?Langid=1&PFid=48&Level=5&Conn=4&ProdID=277

- Instalar drivers y mas información:

Adaptador de red 3

Algunas características sobre este tipo de adaptador:

- Descargar drivers de este adaptador:

- Comprar este adaptador:

Suscribirse a:

Comentarios (Atom)